確かに、まったく無関係の外部ハッカー集団がインバーターに不正アクセスを試みた場合、ファイアウォールはその通信をブロックするなど一定の効果を発揮するでしょう。これは、外部からインバーターに対して「最初に」アクセスが行われた場合に有効です。

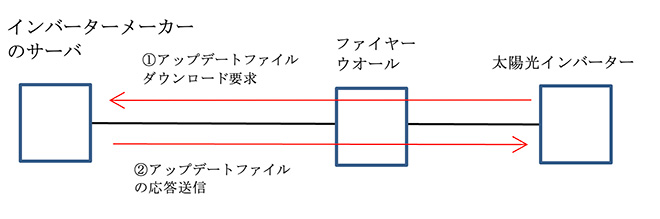

しかし、インバーターメーカーとの通信では事情が異なります。図2で示したスマートフォンアプリのアップデートと同様に、最初の通信は端末側、つまり各家庭のインバーターからメーカーのサーバーにアクセスを行う形式です。すると、サーバー側からの応答としてアップデートファイルが送信されます。そのファイルに仮に悪意のある停止コマンドが含まれていたとしても、ファイアウォールにはそれを識別することはできません。

なぜなら、ファイアウォールにとっては「内部の端末が発信した正当な要求に対する外部からの応答」にしか見えないからです。正常なアップデートと、停止コマンドを含んだ不適切なファイルとを区別する機能はファイアウォールにはなく、まったく無力です。

図3 ファイヤーウォールでは防げないファイヤーウォールから見れば、通常のファイルのダウンロードと区別つかない

外部のハッカー集団とは脅威の桁が違う

「不正アクセス」と聞くと、多くの人は外部のハッカー集団を思い浮かべるかもしれません。しかし、Deye社とまったく無関係な第三者のハッカーが、同時に多数のインバーターに侵入して一斉に停止させるのは、極めて困難です。

図2の通信フローを見ると明らかなように、インバーター側(端末側)からDeye社のサーバー(親サーバー)へアクセスすることが最初の鍵になっています。外部のハッカーがこれと同じ仕組みを再現するには、Deye社のサーバーになりすますなど、非常に高度なハッキング行為が必要です。

一方、インバーターメーカーであるDeye社は、自ら構築した正規のリモートメンテナンス機能を通じて、いつでも正規の手順でアップデートや制御コマンドを送信することができます。つまり、外部のハッカーとは違い、メーカー自身はあらかじめ用意された仕組みを使って容易にインバーターを制御できる立場にあります。