■ 送信アドレスは本物を偽装

まず送信アドレスについて。詐欺メールは、送信アドレスが不自然なものが多く見られます。

例えば、A社を名乗りながら、Googleなどのフリーメールアドレスや、A社とは全く関係のないドメインから送信されるケースがほとんどです。

しかし今回は「●●●●@cj.jcb.co.jp」となっておりドメインは本物。JCBのサイトでは「JCBからお送りする主なメールアドレスのドメイン」に掲載されており、間違いなく本物であることが確認できています。

じゃぁ本当のJCBからのメールなんじゃ?と思うかもしれませんが、「送信アドレスは偽装可能」です。

専門知識は多少必要になりますが、おそらくそうした技術を用いて今回のメールは送信されたと考えられます。

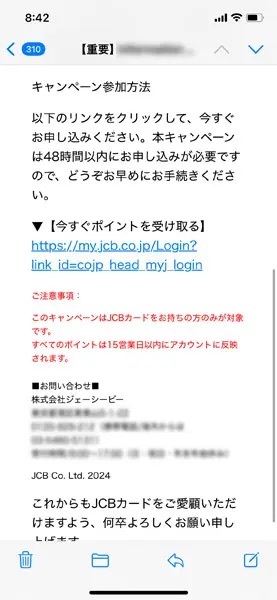

■ 本文にかかれたURLも本物を偽装

次にメール本文に書かれた誘導先のリンク。これも本物と同じドメインが記されています。会員の方なら、やっぱり本物だと信じ込んでしまうことでしょう。加えてクリックして誘導される先も、「本物そっくりに作られた偽サイト」なわけですし。

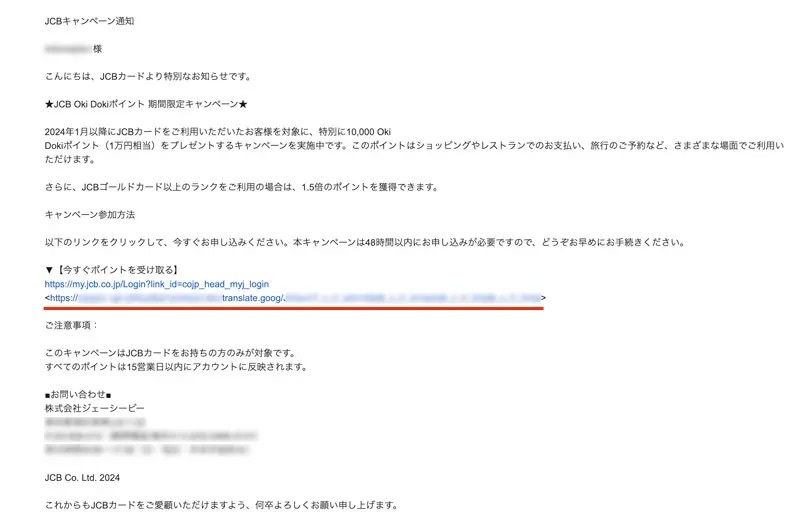

さて、このURL。本物と同じものが書かれていますが「もちろん偽装」です。わかりやすいように、メールをPCに転送して閲覧しなおします。

すると出てきたのが、真の誘導先URL。先ほど目にしたURLにつづいて<>に囲われ、実際の誘導先URLが表示されました。

でもなぜか「translate.goog」と、「Google翻訳」のアドレスが入っています。どうして?

あくまで可能性の話になりますが、Google翻訳のURLは信頼性が高いと判断されるので、生成されたURLを使用することでスパムフィルターをかいくぐる可能性も高いと考えられます。

それにもし本当のURLを見られたとしても、URLにgooglサービスのドメインが加わっているわけですから、人によっては安心感を抱いてしまうかも。こうした心理的な部分も狙いにあるのかもしれません。

ほんっと悪いことを考える人はとことん悪いことを考えるんですね。