研究チームは分子の鎖を端から分解しながら、その都度生じる電気信号を解析する方法を開発しました。

具体的には、まず長い鎖の末端に化学反応を起こし、各分子を切り離していきます。

分子が外れるたびに、溶液中でその分子特有の酸化還元反応が起こり、電極にわずかな電流・電圧の変化が生じます。

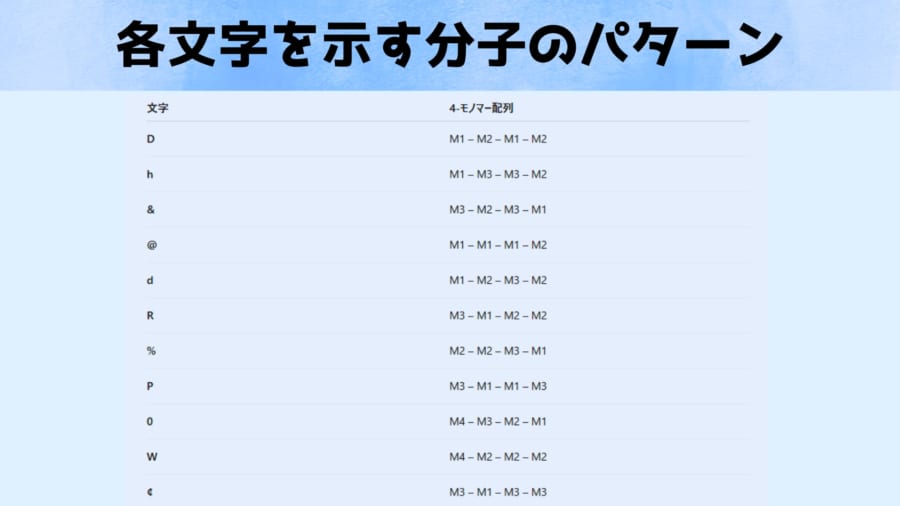

このとき、4種類の分子はそれぞれ異なる電気的シグナル(波形パターン)を示すよう工夫されているため、外れた分子がどの種類かを電気信号から判別できるのです。(※分子鎖を塩基性の化学反応で末端から一つずつ切り離していくと、溶液中に放出された分子ごとに固有の酸化還元ピークが現れます。つまり4 個の分子を読み取れば、その並びが 1 文字分の情報として確定する仕組みです。)

研究チームは電圧を段階的に変化させながら電流応答を測定し、この分解の一部始終を“映画”のように観察しました。

するとパスワードに使われた11種類のオリゴマーをこの手法で分析した結果、すべての文字を誤りなく復元できることが実証されました。

実際、エンコードした11文字パスワード「Dh&@dR%P0W¢」を全て誤りなく解読し、得られた文字列を使ってコンピュータのロックを解除できることが確認されました。

これは完全にエラー無くデータを書き込み・読み出しできたことを意味し、分子メモリによる情報保存の確実性を示す成果です。

パスパシ氏は「電圧から現在分解されている分子が何かを知る手がかりが得られます。私たちは様々な電圧をスキャンしながら、分子が分解していく“映画”を観察します。そうすると、どの分子がどの時点で外れるかがわかるのです」と説明しています。

さらに「各分子がどの位置にいたか特定できれば、あとはそれらを繋ぎ合わせてエンコードされたアルファベット文字(=パスワードの文字)の正体を突き止めることができます」とも述べ、電気信号データを使って元のメッセージを再構築できることを強調しました。

分子ハードドライブ時代へのロードマップと残る課題