災害が起きそう、という状況は誰しも不安を抱きます。ところが、そんな心理は詐欺師にとって絶好のチャンス。人は不安なときほどだまされやすいからです。

宮崎県で8月8日に発生した最大震度6弱の地震をきっかけに「南海トラフ地震」が警戒されていますが、それに便乗したフィッシングメールがここ数日ばらまかれています。

しかも内容は、JR東日本が提供する情報サイト「えきねっと」を騙ったもの。地震や台風などの情報に便乗した切り口で送られています。

■ 南海トラフ・台風に便乗したメール

「えきねっと」はJR東日本が提供する、インターネット上での指定券予約サービス及び旅の情報などを提供するポータルサイトです。旅行を楽しむ方であれば、よく利用する方も多いはず。

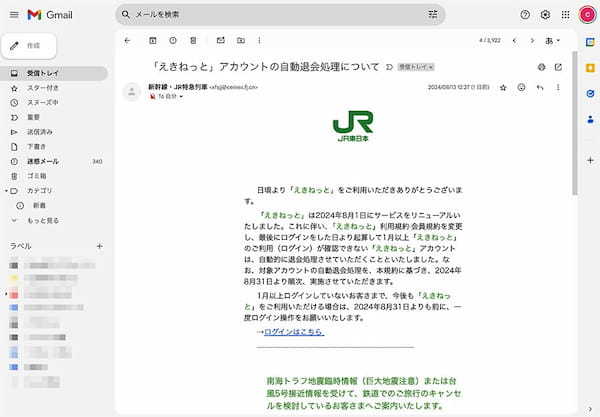

筆者のもとに送られてきたのは、「JR東日本」のロゴが入ったまるで本物のようなメール。えきねっと利用者なら、思わず信じてしまうかもしれません。

書かれている内容は、強制退会を知らせる内容。1か月以上利用が確認できない場合には、自動退会処理をするとしていますが、まずそんな短期間ではありえません。

最後にログインをした日より起算して1月以上「えきねっと」のご利用(ログイン)が確認できない「えきねっと」アカウントは、自動的に退会処理させていただくことといたしました。

「えきねっと」が公開している、自動退会の条件によると、最後にログインした日より「2年以上」ログインが確認できない場合に処理されるとのこと。また、自動退会に関する事前のお知らせは2022年3月以降、一切おくっていないそうです。

こうした情報は、「えきねっと」HP内にある「えきねっとをかたる偽メール(フィッシングメール)偽サイト(フィッシングサイト)にご注意ください!」にて公開されています。

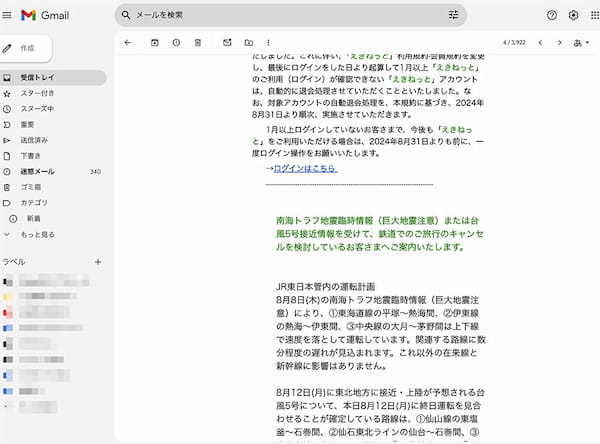

さて、今回送られてきたメールですが、続けて読んでいくと最近の「地震」や「台風」に便乗した内容が記されています。送られてきた人の不安を煽り、焦ってメールにあるURLからログインさせるのが目的かと思われます。

「南海トラフ地震臨時情報(巨大地震注意)または台風5号接近情報を受けて、鉄道でのご旅行のキャンセルを検討しているお客さまへご案内いたします。

JR東日本管内の運転計画

8月8日(木)の南海トラフ地震臨時情報(巨大地震注意)により、①東海道線の平塚~熱海間、②伊東線の熱海~伊東間、③中央線の大月~茅野間は上下線で速度を落として運転しています。関連する路線に数分程度の遅れが見込まれます。これ以外の在来線と新幹線に影響はありません」

丁寧に運転計画まで記しており、JRを通じて旅行を予定している人にログインさせよう、させようとしています。

ちなみに、既にGoogle側には迷惑メールと判定されているのか、Gmailには届いてすぐ「迷惑メール」に入るようになっていました。

さて、ここからがついに潜入調査です。フィッシングメールがどうしても押してほしい「ログインはこちら」。これを押すとどんな場所に飛ばされてしまうのか?調べていきます。

※注意※

編集部では調査にあたって、専用機材などを用意し、十分に準備をして行っています。簡単そうに見えるかもしれませんが、迂闊に真似すると危険です。絶対に真似しないでください。

■ アクセスしてみた

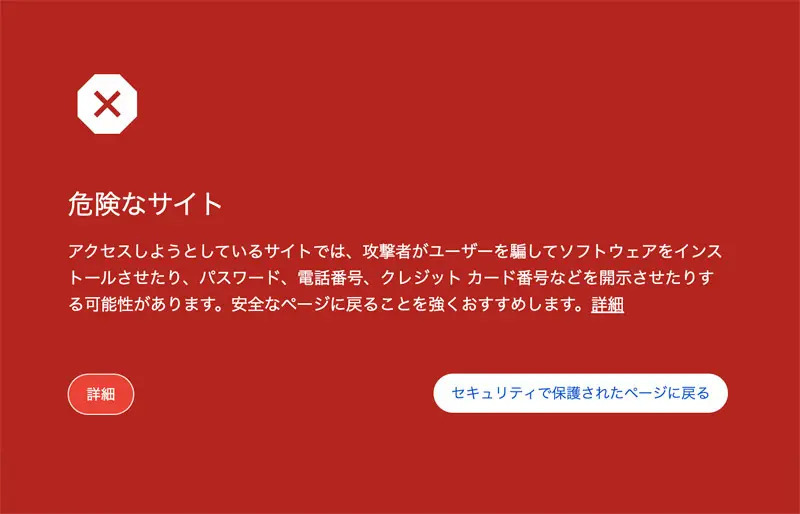

では、メールにある「ログインはこちら」をクリックします。すると現れたのは、「赤い部屋」(古)ならぬ「赤い警告画面」です。

GoogleChromeであれば、赤い警告画面で「フィッシング」などの危険なサイトをブロックしてくれます。なので、その先に進むことは普通ないかと思いますが……。

我々はそんなことは承知の上で「あえて」アクセスしてみます。その先はどうなっているのか。

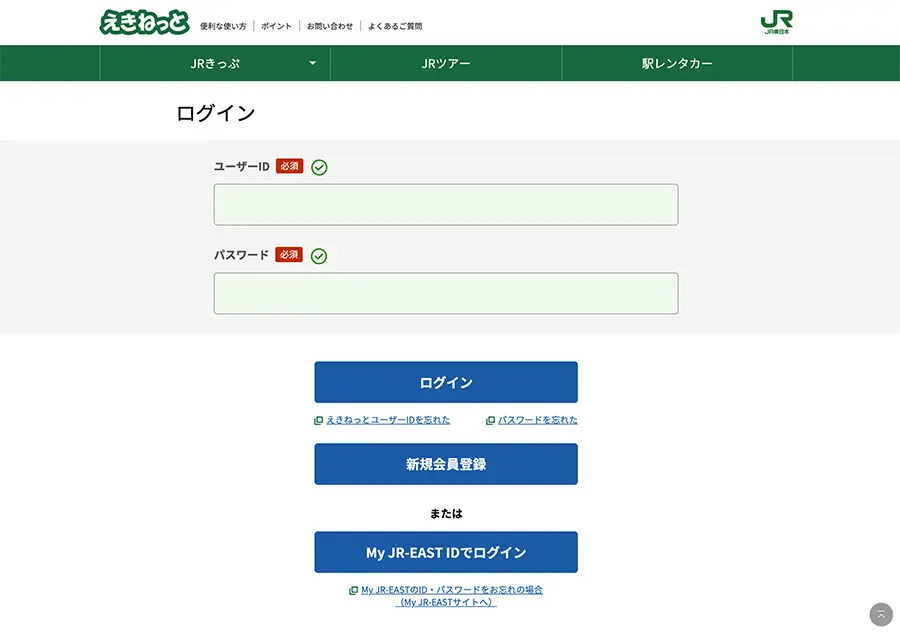

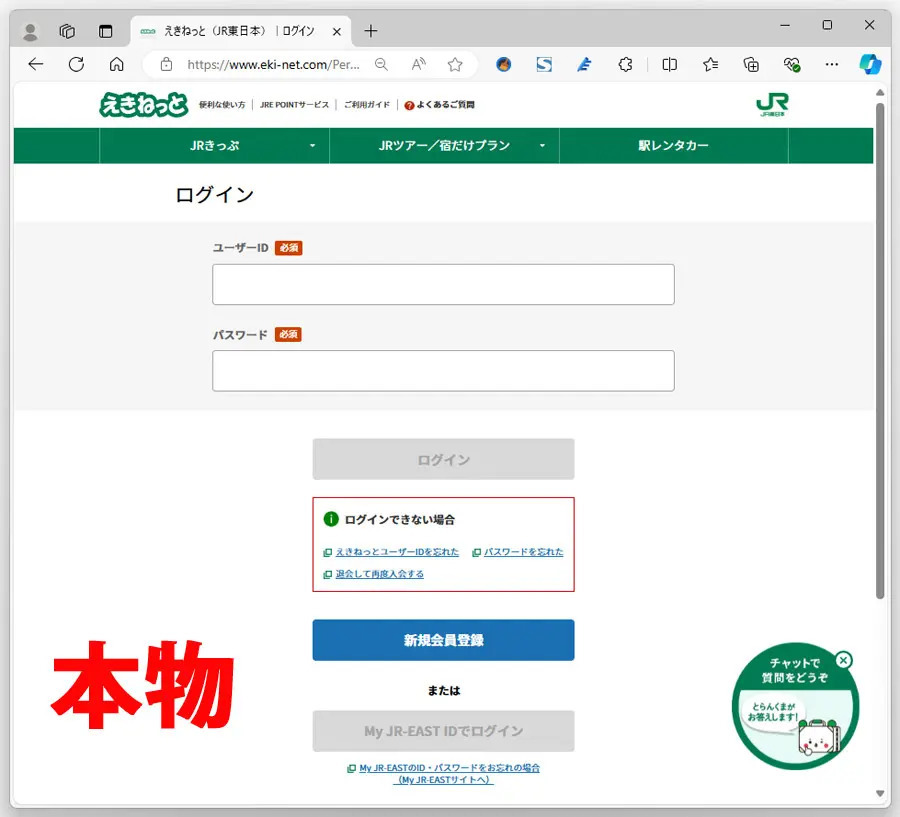

警告画面を突破すると出てきたのは、「ログイン画面」。見た目は本家の「えきねっと」と全く同じ。違うところを見つけるのが難しいレベルです。

ここまで完成度が高いとなると、偽えきねっと自体はだいぶ前から存在しているものと思われます。フィッシングメールの文面は、「釣らなければ」ならないため、適時災害など時々の情報に対応しつつ運用しているんでしょうね。

では、ログイン画面にパスワードを入れ……ちょっとまった。

正しいログインIDパスワードを入れると、情報をそのまま盗まれる可能性が高いので、とりあえずデタラメな情報を入れてみます。

すると……

案の定、通ります。やっぱり詐欺です。

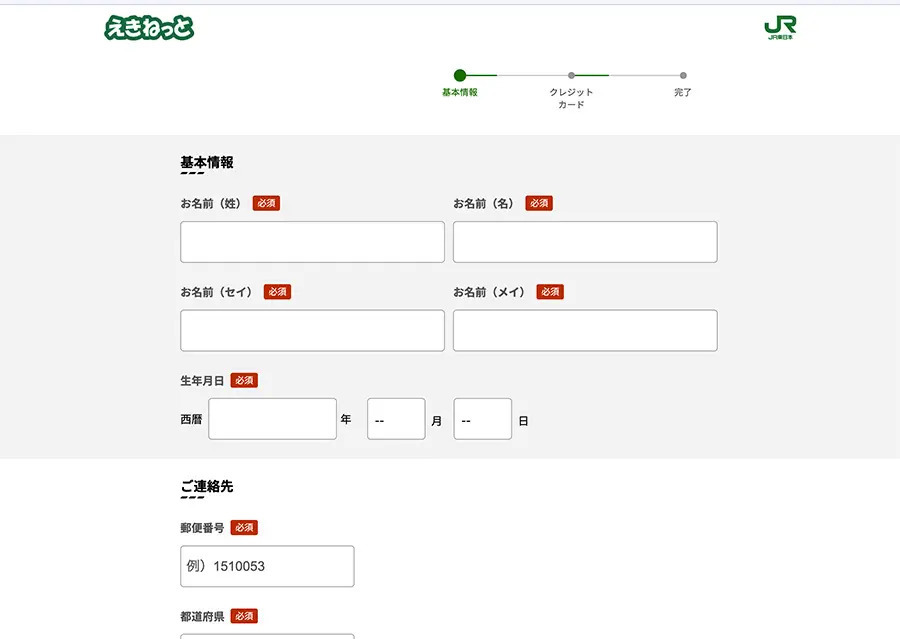

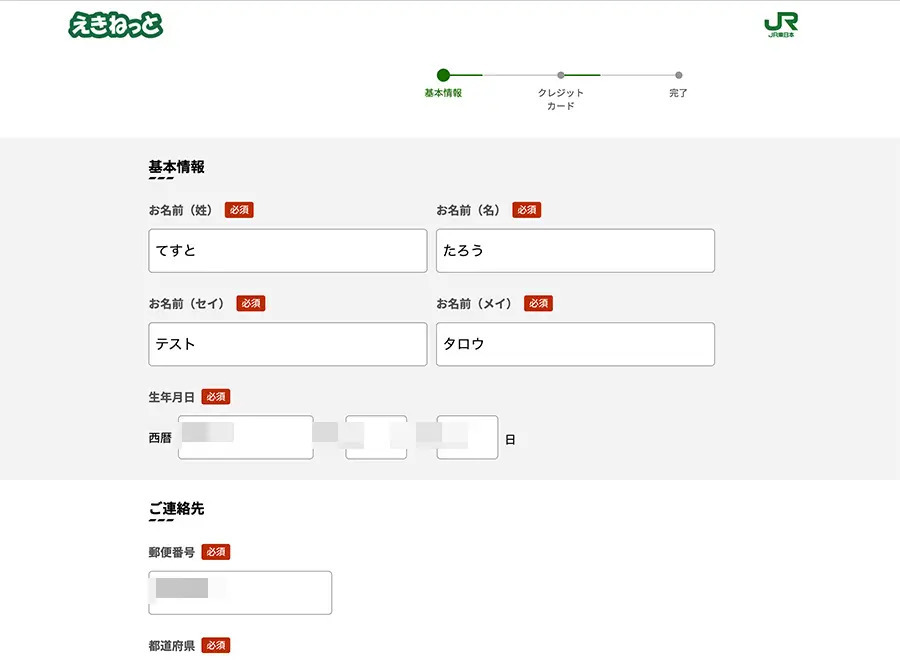

そしてその先にあるのは、個人情報入力画面。ここで、IDパスワードのほか、個人情報までがっつり抜くつもりなのでしょう。

ログインをさせた挙げ句、個人情報を入れさせるという流れ……普通ならありえません。たとえ、システムが刷新されリニューアルしたとしても、旧アカウント情報は引き継ぐのが一般的。

また入れ直させるということは、本当に意味不明なので、万が一同じようなケースで進んでしまった方は、すぐ入力ストップしましょう。

さて今回は、あくまで検証目的なので、実在しない適当な情報を入れて進んでいきます。

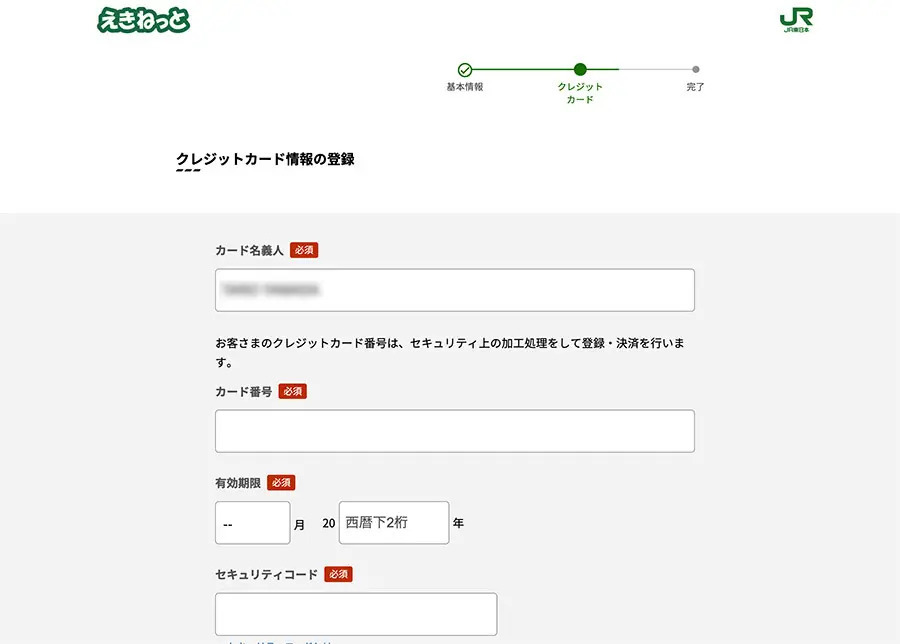

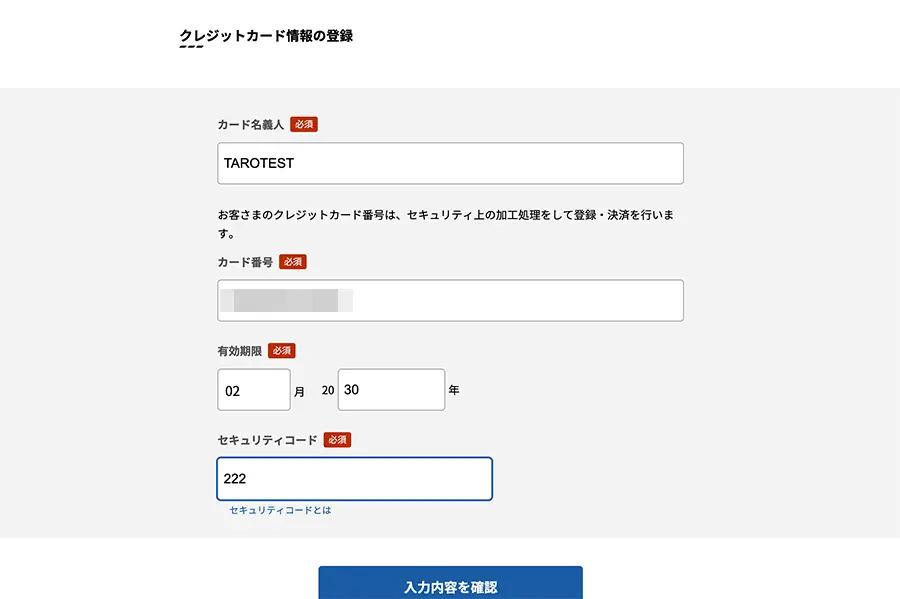

するとその先は、予想通り「カード入力」画面が出てきました。フィッシングサイトお約束の展開です。

相手の本来の目的は恐らくカード情報。カード情報を入力させ、どこかにそれを送ることです。完全な犯罪です。しかも入力してしまった場合、あっという間に闇のリストに載せられ共有されてしまうので、絶対に入力しないようにしましょう。

今回はこちらも検証のため「テストコード」をいれておきます。テストコードは、通信テスト用のカード番号で、一応通るもの。実際に誰かが被害に遭うことはありません。

まず先にどういう動作をするのか確認すべく、「テストコード」ではなくデタラメなコードを入力。すると見事にエラーではじかれました。その辺はちゃんと確認するようです。

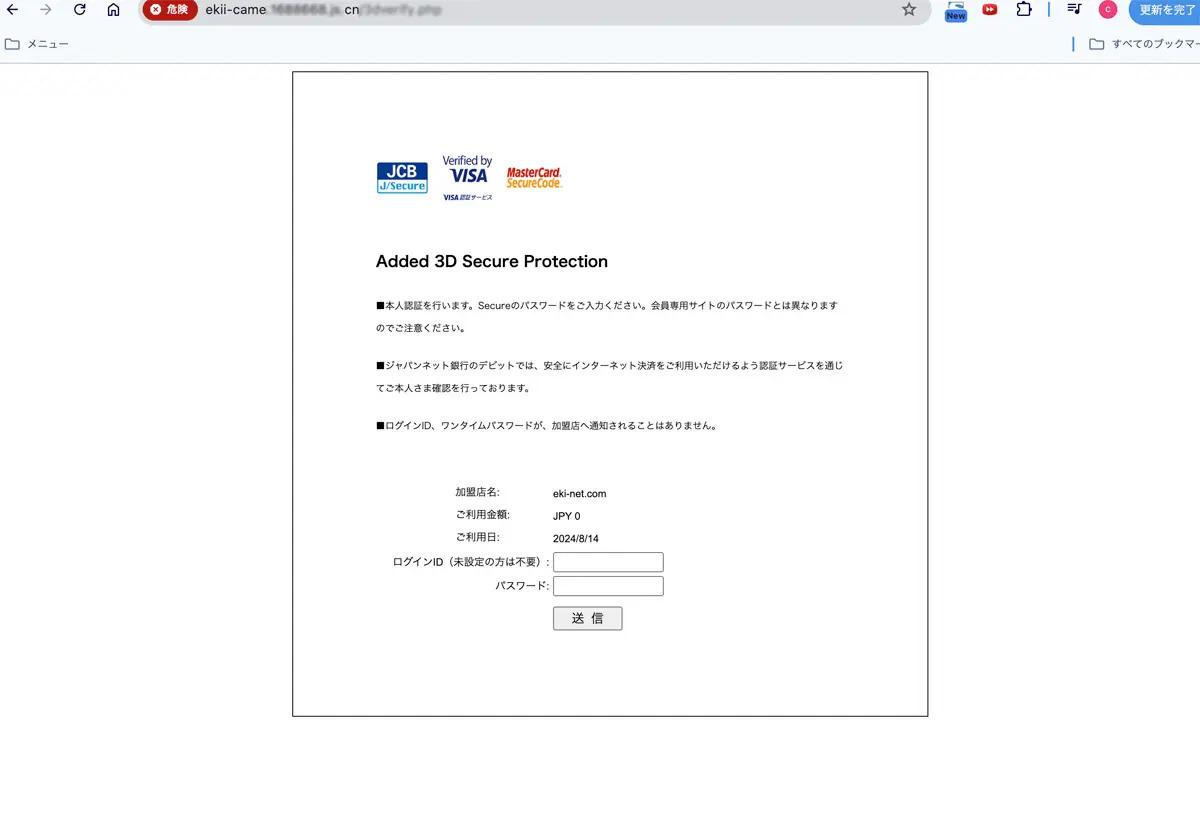

テストコードを入力後は、今までの潜入経験とは違うパターンの画面が出現しました。どうやらカード会社の画面。

3Dセキュア(本人認証サービス)のログインパスワードを求めてきました。これはカード会社による本物の画面なのか?

ちょっとここは、意外なケースだったのですが、とりあえず、デタラメなアカウント情報を入れておきます。

仮に本物のカード会社の画面であれば、デタラメなアカウントでは通らないハズ。

しかし、難なくとおったので、やっぱりこれもニセモノでした。というか、3Dセキュアの情報まで抜き取る気だったのか……オイ。